UN ECE WP.29 R155 & R156 概述

目录

5. WP.29 R156 - Software Update

1. 什么是UNECE WP.29

UNECE: The United Nations Economic Commision for Europe , 联合国欧洲经济委员会。创建于1947年,是联合国经济及社会理事会下属的五个地区委员会之一。总部位于瑞士日内瓦。

WP.29:Working Party of experts on technical requirement of vehicles , 联合国世界车辆法规协调论坛。成立于1952年,是联合国欧洲经委会内陆运输委员会体制框架内的一个独特的全球监管论坛。WP.29的工作是我国汽车行业参加的主要国际汽车技术法规工作。

2. WP.29合规认证要求

UNECE WP.29 TF-CS/OTA工作组定义了联合国网络安全法规草案,于2020年正式发布了针对车辆网络安全的准入认证法规,定义了OEM应构建网络安全管理体系,确保车型满足相应的网络安全要求。2020年6月通过的R155,R156,R157三项车辆法规,具备里程碑意义,并于2021年1月正式生效。

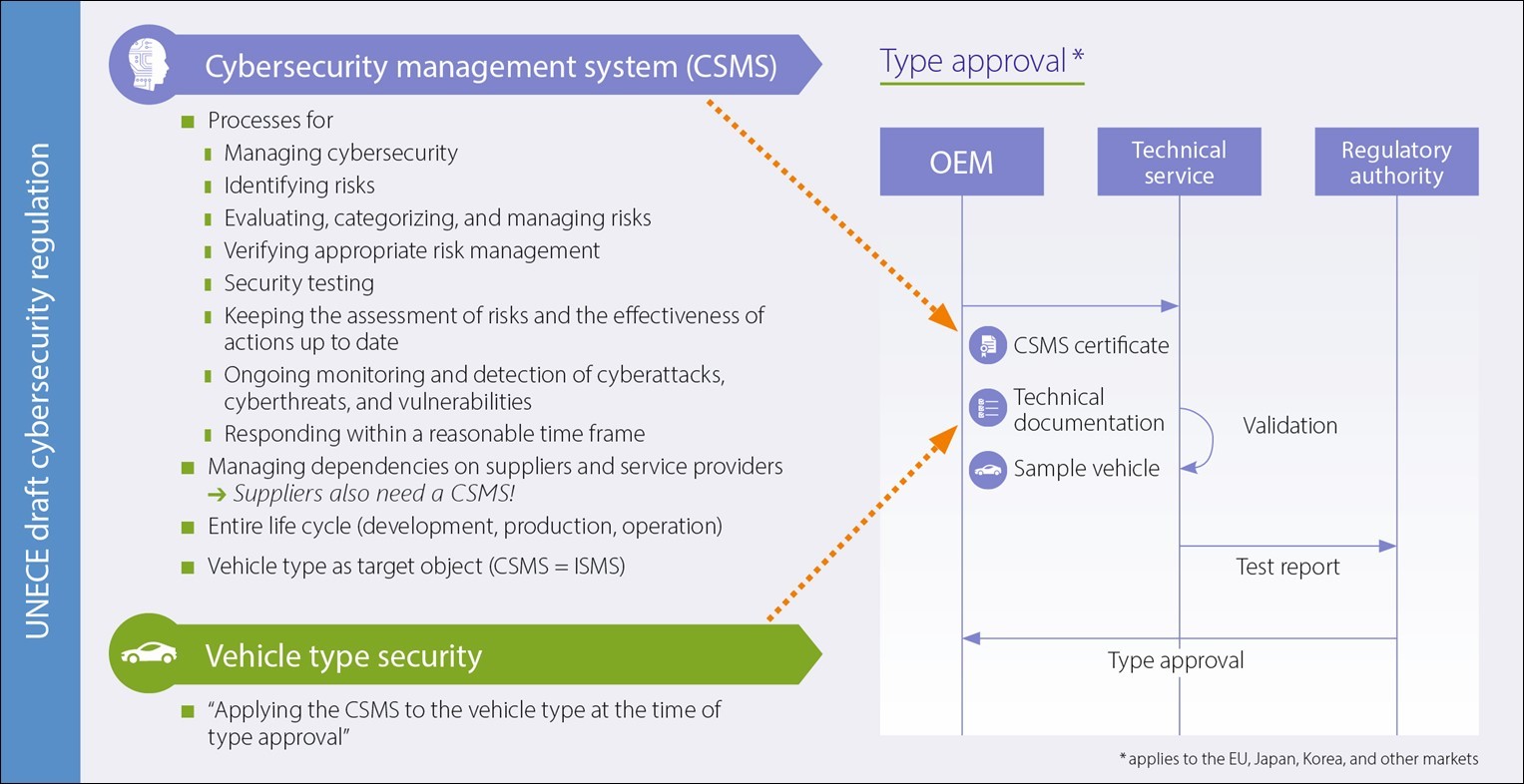

TF-CS/OTA 的法规包括了两项核心要求:运行Cybersecurity management system(CSMS)以及在车型审批时,CSMS在特定车型上的应用。

CSMS(Cybersecurity management system / 网络安全管理体系认证) , 主要审查OEM是否在车辆完整生命周期的各个阶段均制定了网络安全管理流程,以确保汽车全生命周期中都有对应的流程措施,最终用来控制风险。

VTA(Vehicle type approval/车辆型式审批认证), 针对OEM的网络安全开发中的具体工作执行情况进行审查,旨在确保车辆的网络安全防护技术能覆盖各生命周期的安全需求,且保证实施网络安全防护能有效防控特定车型面临的网络安全风险。

CSMS认证是VTA认证的前提,只有完成CSMS认证及VTA认证才算满足WP.29 R155。

3. WP.29和ISO/SAE 21434之间的关系

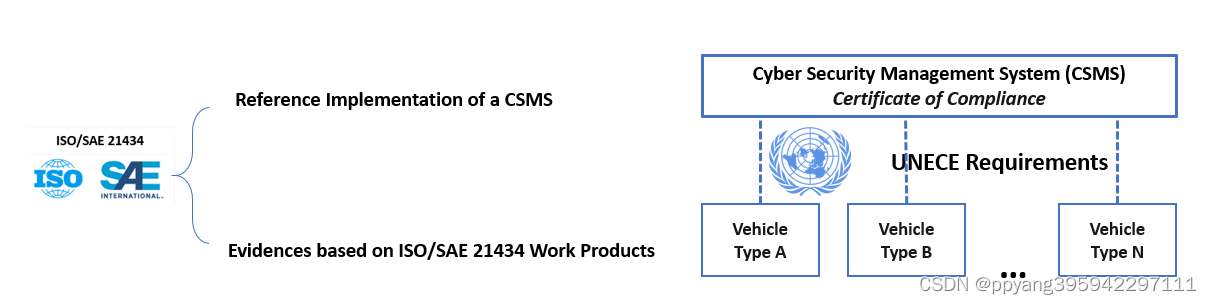

ISO/SAE 214314:道路车辆-信息安全工程 , 提供了在产品、项目和组织层面减少网络安全风险的指导方针。

WP.29和ISO/SAE 21434是互补的,两者以类似的方式保护现代车辆。他们都要求在车辆的整个生命周期中,从开发到生产,一直到生产后的服务时间;两者都需要在组织内部建立有效的网络安全管理体系。这两项都需要执行非常彻底的TARA活动,即车辆整个生命周期的威胁分析和风险评估。两者都需要对车辆的供应链进行有效的管理。

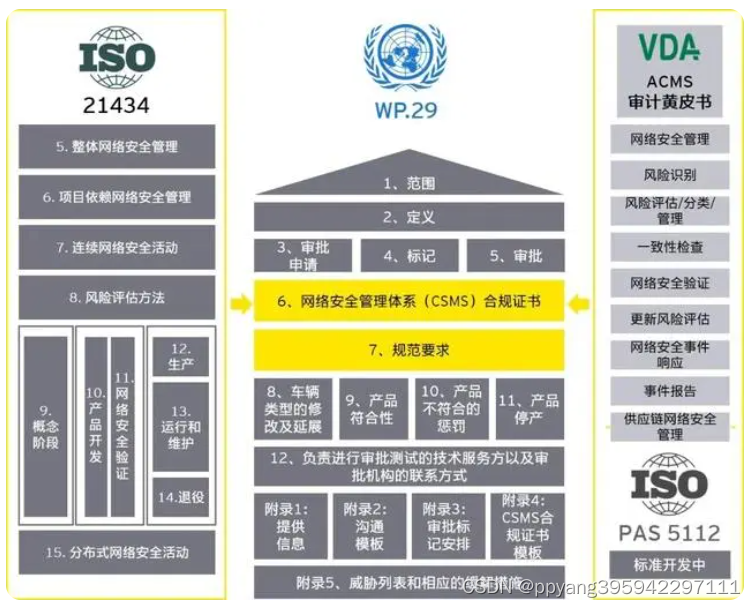

WP.29通常规定了要达到合规性必须要做什么,ISO/SAE 21434给出了实现合规性的方法。ISO/SAE 21434概述了围绕网络安全管理系统(CSMS)的流程要求。标准第5章-组织的网络安全管理(Organizational cybersecurity management)规定了组织层面网络安全管理的要求,是组织内部最高层面的安全方针。组织中CSMS的牵头部门应基于本章内容制定租住网络安全管理的总体方针,然后识别和推动相关责任方建立各自模块(如开发、运维、供应商管理等)的网络安全管理体系。标准第6章-项目依托的网络安全管(Projectdependent cybersecurity management)描述了普适性的针对项目网络安全活动的管理原则。包括各项活动的职责分配,制定网络安全活动计划,裁剪原则,以及网络安全案例和网络安全评估、开发后发布的要求。本章内容可作为开展VTA工作的重要参考。

4. WP.29 R155 - Cybersecurity

R155是全球第一个汽车信息安全强制法规,这意味着车辆的信息安全已经从符合标准进入到遵循法规的时代。在欧盟,从2022年7月起所有新的车辆类型将强制执行;从2024年7月,所有新生产的车辆都必须遵守。

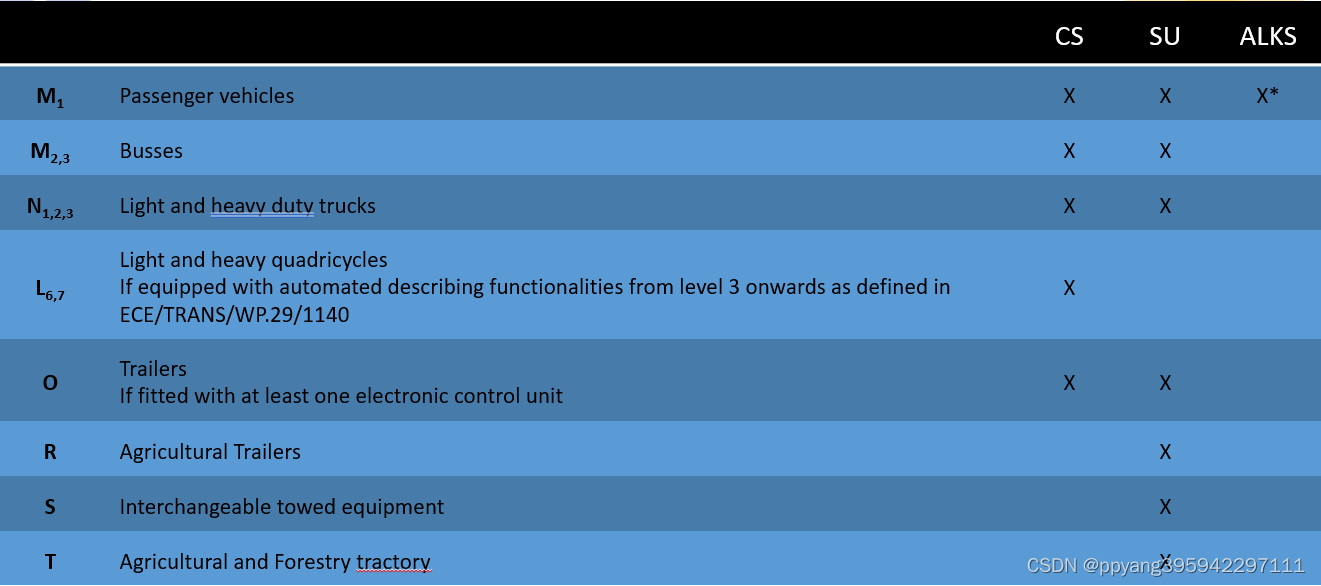

R155法规覆盖了乘用车及商用车,适用于

- M类,N类车型

- 装备至少一个ECU的O类车型

- 具备L3及以上自动驾驶功能的L6和L7类车型

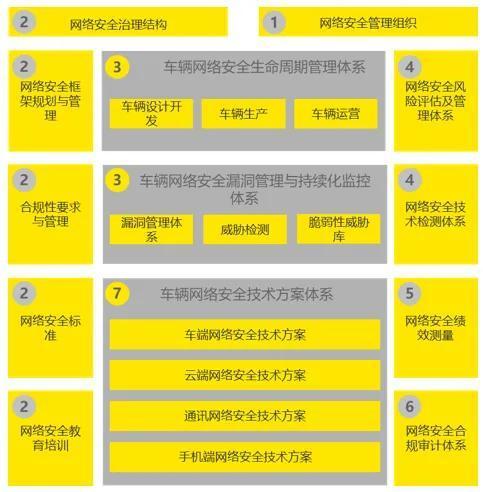

R155的法规框架为:

上面已经提到,R155规定车辆在特定的国家范围内获得认证作为批准上市销售的条件,认证分为网络安全管理体系认证CSMS和车辆网络安全型式认证VTA。 在R155中,7.2章节-“网络安全管理体系要求”阐述了OEM应该满足CSMS认证的内容要求。7.2.2明确规定了OEM 需要提供证据证明在车辆整个生命周期中各个阶段都制定了网络安全管理体系要求,同时充分考虑了安全性以及风险减缓措施。CSMS要求OEM对网络攻击、威胁以及漏洞进行持续监测,并对发现的网络安全威胁和漏洞要在合理时间范围内响应并最终得到缓解。此外还要求OEM证明,对于供应商、服务商、子公司的管理均符合该章节要求。

这些基本要求主要包括:

| 7.2.2.1 | 7.2.2.2 | 7.2.2.3 | 7.2.2.4 | 7.2.2.5 |

|

|

|

车辆供应商应证明其网络安全管理系统中使用的流程将确保第7.2.2.2(g)段中所述的监视应连续进行:

|

必须要求车辆供应商证明其网络安全管理系统将如何依据7.2.2中的要求,管理其存在依赖关系的供应商,服务商,下级供应商等。 |

在7.3章节-“车辆型式需求”中具体阐述了VTA的认证内容要求。车辆必须同时具备CSMS(对于组织认证)和VTA(对于车辆认证)认证,才可以进入市场并销售。

| 7.3.1 | 7.3.2 | 7.3.3 | 7.3.4 | 7.3.5 | 7.3.6 | 7.3.7 | 7.3.8 |

| 制造商应具有与批准的车型有关网络安全管理系统有效的合格证明 | 识别与管理与供应商相关的风险 | 车型要素识别、风险评估、处理、管理已识别风险。 | 实施对应的缓解措施 | 采取对应措施,确保车型环境安全 | 保障适当且充分的测试,验证安全措施有效性 | 规定了OEM对车型采取的措施

|

加密模块应符合通用标准 |

从安永的分析(安永:智能汽车网络安全市场准入与合规遵从)中,对于OEM 建立网络安全体系(CSMS)提出了可参考的评估分析、整改设计、建筑设实施过程。

将CSMS体系建设过程分解为若干子目标:

网络安全管理组织:CSMS组织建设规划,网络安全人员可按要求规范性开展工作,常态化开展工作并定期输出工作报告。

网络安全管理体系:完成网络安全管理体系的设计和实施,制度流程符合ISO/SAE 21434标准要求,包括详细的流程与操作步骤、指引及模板,确保ISO/SAE 21434 标准的完整导入。

网络安全运行体系:建立网络安全管理体系的技术支撑能力,支持包括概念和开发阶段的风险评估活动、组件和集成验证阶段的测试活动,以及车辆运营环节的网络安全威胁检测与应急响应。

网络安全风险管理:建立车辆网络安全风险评估流程和工程化方法,并与车辆网络安全开发流程融合,确保车辆网络安全能力的落地。

网络安全评价体系:形成有效的网络安全评价体系,并关联到安全信用指标与团队绩效,形成定期的信息安全月度报告及管理层季度报告。

网络安全审计体系:形成有效的网络安全(内外部)审计体系,对网络安全违规行为的监控方法、检查方法、证据收集、责任认定进行规范管理。

网络安全技术体系:建立端到端(车端/手机端/云端)的网络安全韧性防御体系,具备识别/防御/检测/响应/恢复的韧性能力。

5. WP.29 R156 - Software Update

R156,该法规于2022年7月开始实施,其目标在于引导汽车软件升级向正确方向发展。该法规适用于M、N、O、R、S、T类车辆。

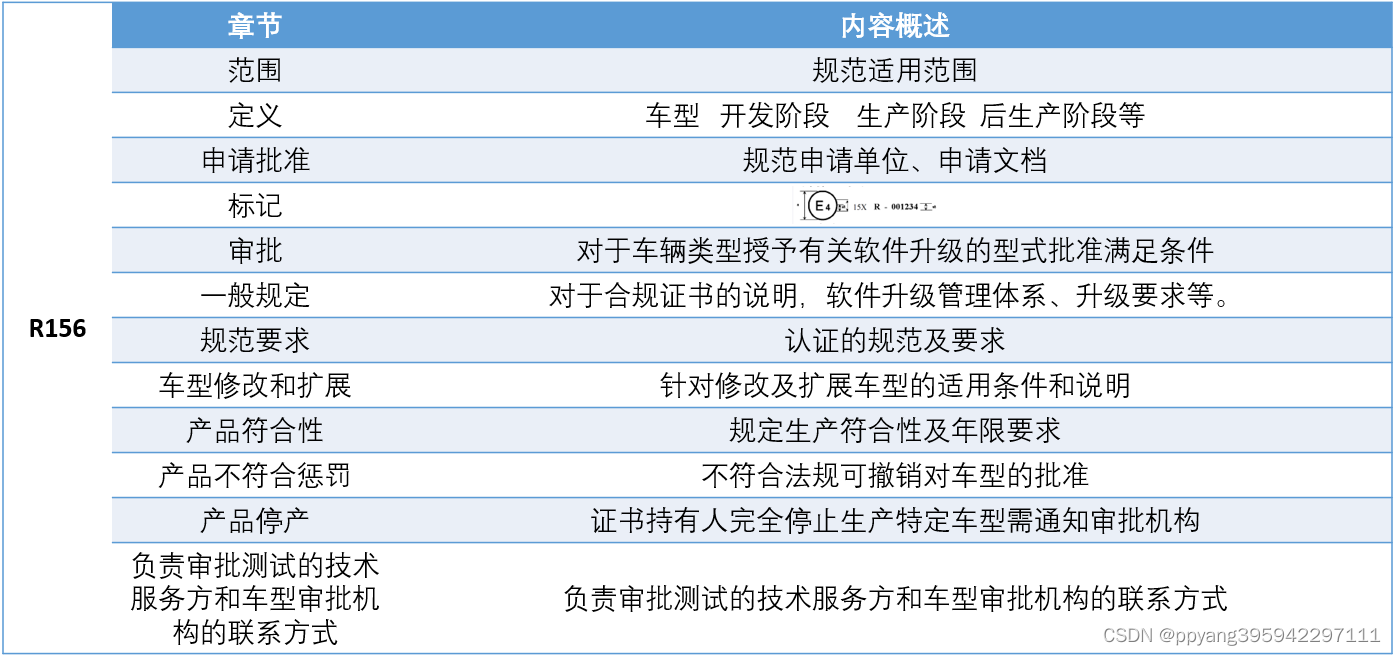

R156的法规框架为:

在R156中要求,车型需要具有RXSWIN-Regulation X Software Identification Number (软件标识码). RXSWIN是指一个唯一的标识符,定义了符合给定的联合国法规“X”的型式认证系统具有唯一性的软件版本集合。车辆制造商应保护车辆上的RXSWIN或/和软件版本免受未经授权的修改。当该集合内的零件软件版本发生变更时,RXSWIN也需要进行变更。在任何阶段进行软件升级都需要更新RXSWIN与新的软件版本的映射关系,在影响车辆型式认证系统时需重新申请RXSWIN ,并执行相关认证。

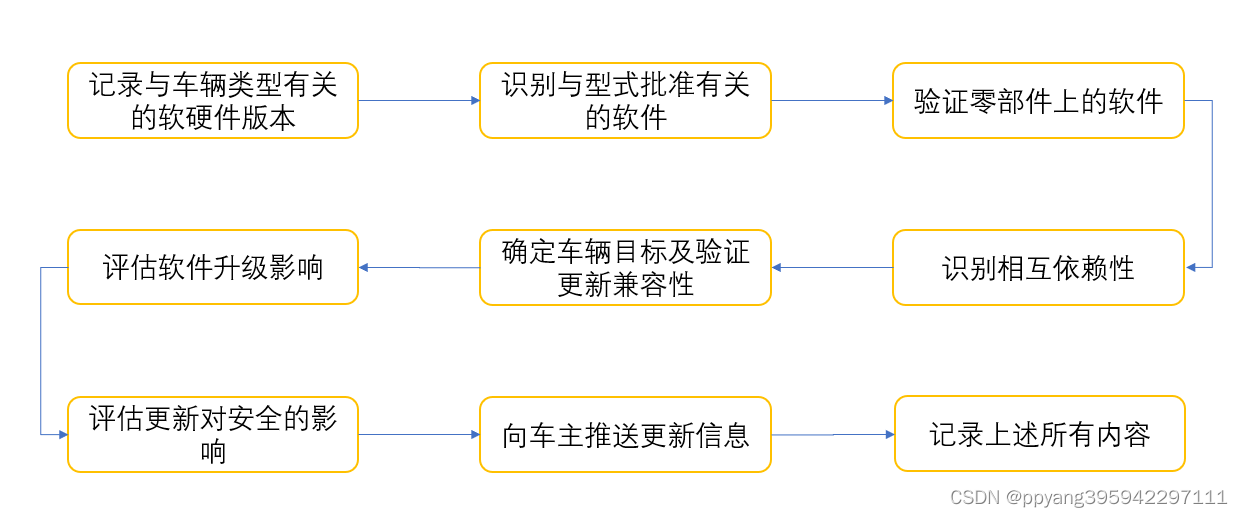

与R155类似,R156同样要求车型需获取车辆软件升级管理体系SUMS 认证和VTA认证方可进行销售。针对SUMS,主机厂需要搭建符合标准的SUMS管理体系,可全面管理车辆软件升级中可能存在的风险。SUMS证书每三年定期评估一次,需经认定机构再次评估以确认延长或重新发放。对于VTA获取的条件为,已通过SUMS认证并可用于道路车型,能够获取车辆软件识别号并进行保护以及可确保软件更新传输机制的完整性和真实性、并在进行OTA更新失败时可恢复旧版本或进入安全状态等。针对R156,软件升级流程可以大致分为开发生产和市场销售两个阶段。在开发生产阶段,制造商需要对软硬件版本信息进行充分定义和管理,使其满足唯一性,易读性和保密性等。在升级过程中所涉及到的信息需要进行记录存储,在需要时向监管部门提交。在生产阶段,基础信息如VIN、软硬件版本等需要进行关联,在销售后同车主信息进行绑定。当车辆投入市场销售后,软件进行升级前需要评估升级对于法规和现有系统的影响。

SUMS规定了升级流程、在线升级、安全策略、升级记录、车型一般要求和在线升级要求六方面内容。其中升级流程为:

在R156中的第7章描述了关于SUMS认证针对公司和车型层面的要求:

针对公司层面:

| 7.1.1 评估软件升级流程 | 7.1.2 记录保存升级信息 | 7.1.3 安全性 | 7.1.4 其它 |

|

如:RXSWIN、合规文件、说明文档和配置文件等 |

|

|

针对车型层面:

| 7.2.1 软件升级请求 | 7.2.2 其他 |

|

|