CTFHUB 工控现场的恶意扫描

题目

下载附件之后解压出流量包

下载附件之后解压出流量包

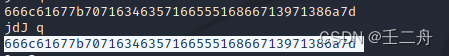

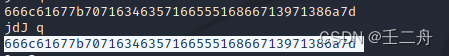

先在kali里面strings一下

![]()

然后我们获得一串字符串

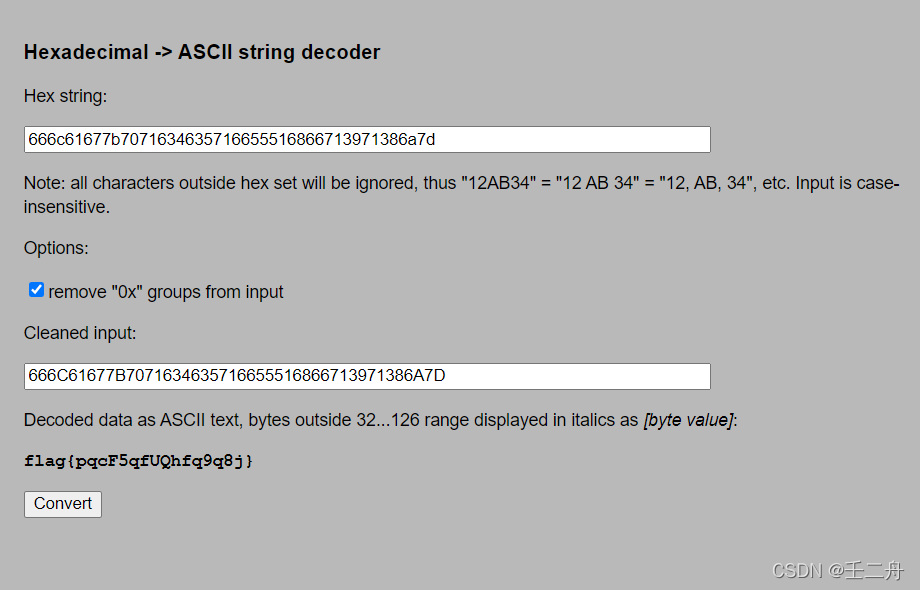

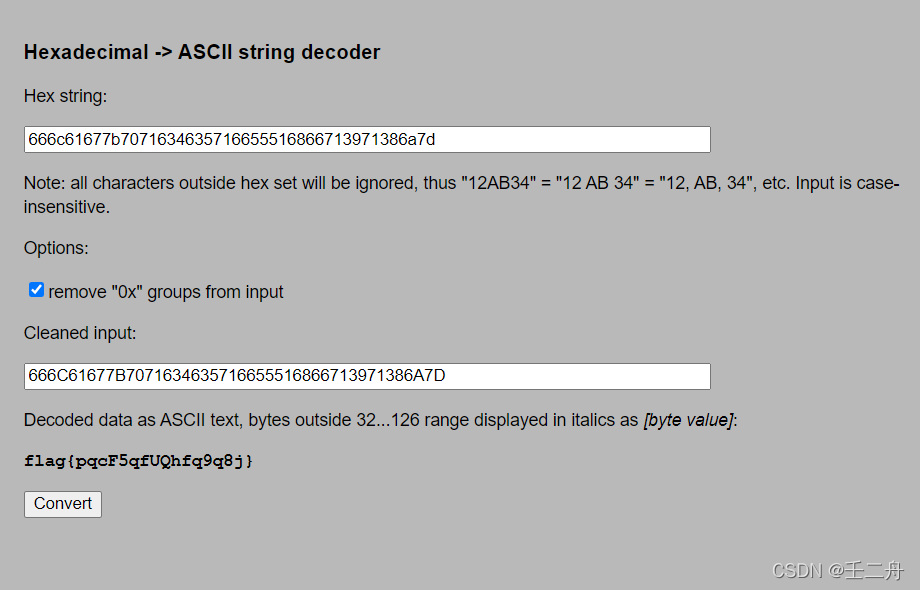

666c61677b7071634635716655516866713971386a7d然后在线hex转ASCII

就得到了flag

flag{pqcF5qfUQhfq9q8j}

题目

下载附件之后解压出流量包

下载附件之后解压出流量包

先在kali里面strings一下

![]()

然后我们获得一串字符串

666c61677b7071634635716655516866713971386a7d然后在线hex转ASCII

就得到了flag

flag{pqcF5qfUQhfq9q8j}