SpringBoot实现Md5对数据库数据加密

因为开学等各种原因,导致更新的速度越来越慢,当然在此期间也进行了一些其他技术的学习,今天给大家带来的就是我们的通过MD5进行数据库加密。

MD5概述:

MD5消息摘要算法,属Hash算法一类。MD5算法对输入任意长度的消息进行运行,产生一个128位的消息摘要(32位的数字字母混合码)。

MD5主要特点:

不可逆,相同数据的MD5值肯定一样,不同数据的MD5值不一样

(一个MD5理论上的确是可能对应无数多个原文的,因为MD5是有限多个的而原文可以是无数多个。比如主流使用的MD5将任意长度的“字节串映射为一个128bit的大整数。也就是一共有2^128种可能,大概是3.4*10^38,这个数字是有限多个的,而但是世界上可以被用来加密的原文则会有无数的可能性)

MD5的性质:

- 压缩性:任意长度的数据,算出的MD5值长度都是固定的(相当于超损压缩)。

- 容易计算:从原数据计算出MD5值很容易。

- 抗修改性:对原数据进行任何改动,哪怕只修改1个字节,所得到的MD5值都有很大区别。

- 弱抗碰撞:已知原数据和其MD5值,想找到一个具有相同MD5值的数据(即伪造数据)是非常困难的。

- 强抗碰撞:想找到两个不同的数据,使它们具有相同的MD5值,是非常困难的。

虽说MD5有不可逆的特点但是由于某些MD5破解网站,专门用来查询MD5码,其通过把常用的密码先MD5处理,并将数据存储起来,然后跟需要查询的MD5结果匹配,这时就有可能通过匹配的MD5得到明文,所以有些简单的MD5码是反查到加密前原文的。

为了让MD5码更加安全,涌现了很多其他方法,如加盐。 盐要足够长足够乱 得到的MD5码就很难查到。

MD5用途:

1.防止被篡改:

- 比如发送一个电子文档,发送前,我先得到MD5的输出结果a。然后在对方收到电子文档后,对方也得到一个MD5的输出结果b。如果a与b一样就代表中途未被篡改。

- 比如我提供文件下载,为了防止不法分子在安装程序中添加木马,我可以在网站上公布由安装文件得到的MD5输出结果。

- SVN在检测文件是否在CheckOut后被修改过,也是用到了MD5.

2.防止直接看到明文:

现在很多网站在数据库存储用户的密码的时候都是存储用户密码的MD5值。这样就算不法分子得到数据库的用户密码的MD5值,也无法知道用户的密码。(比如在UNIX系统中用户的密码就是以MD5(或其它类似的算法)经加密后存储在文件系统中。当用户登录的时候,系统把用户输入的密码计算成MD5值,然后再去和保存在文件系统中的MD5值进行比较,进而确定输入的密码是否正确。通过这样的步骤,系统在并不知道用户密码的明码的情况下就可以确定用户登录系统的合法性。这不但可以避免用户的密码被具有系统管理员权限的用户知道,而且还在一定程度上增加了密码被破解的难度。)

3.防止抵赖(数字签名):

这需要一个第三方认证机构。例如A写了一个文件,认证机构对此文件用MD5算法产生摘要信息并做好记录。若以后A说这文件不是他写的,权威机构只需对此文件重新产生摘要信息,然后跟记录在册的摘要信息进行比对,相同的话,就证明是A写的了。这就是所谓的“数字签名”。

- 比如发送一个电子文档,发送前,我先得到MD5的输出结果a。然后在对方收到电子文档后,对方也得到一个MD5的输出结果b。如果a与b一样就代表中途未被篡改。

- 比如我提供文件下载,为了防止不法分子在安装程序中添加木马,我可以在网站上公布由安装文件得到的MD5输出结果。

- SVN在检测文件是否在CheckOut后被修改过,也是用到了MD5.

SpringBoot使用:

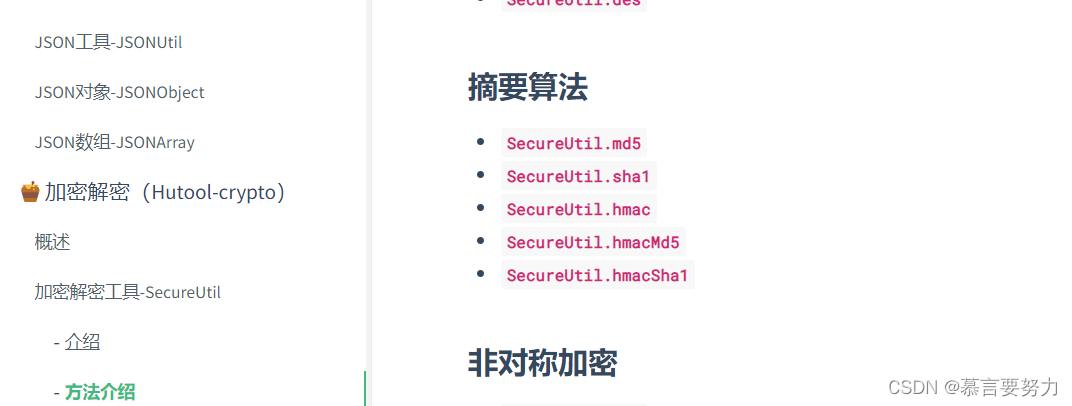

首先,还是会利用到我们的hutool:Hutool参考文档

我们发现,hutool工具类里面的SecureUtil可以对我们的MD5进行使用,那么我们就可以更好更简单的去实现我们的MD5加密了

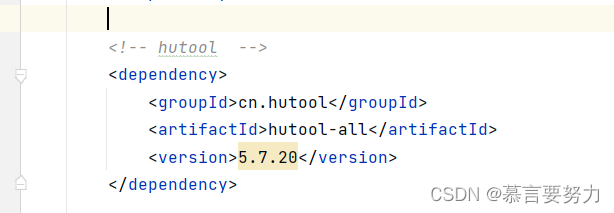

依赖导入:

<!-- hutool -->

<dependency>

<groupId>cn.hutool</groupId>

<artifactId>hutool-all</artifactId>

<version>5.7.20</version>

</dependency>然后在我们新建的SpringBoot项目里面进行我们的一个测试

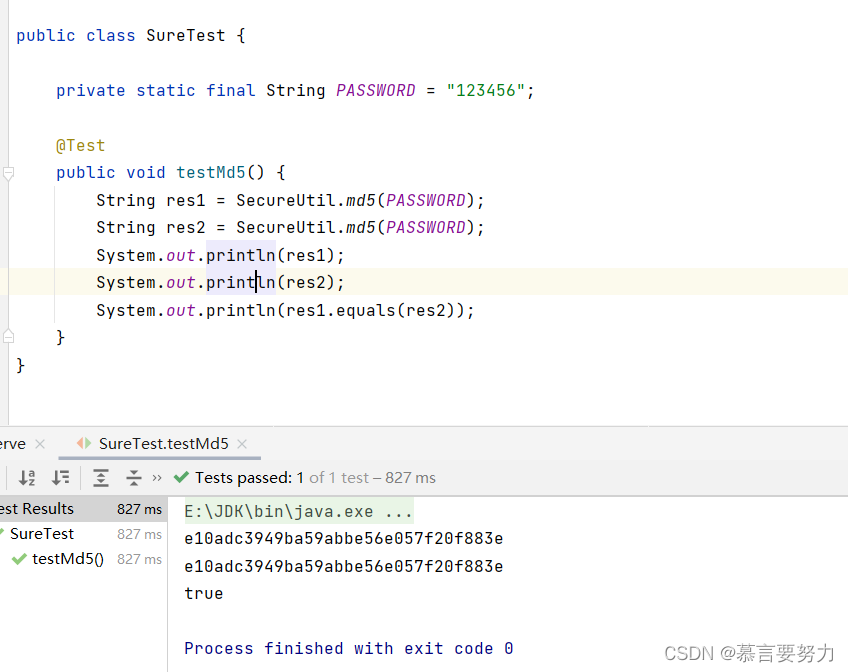

private static final String PASSWORD = "123456";

@Test

public void testMd5() {

String res1 = SecureUtil.md5(PASSWORD);

String res2 = SecureUtil.md5(PASSWORD);

System.out.println(res1);

System.out.println(res2);

System.out.println(res1.equals(res2));

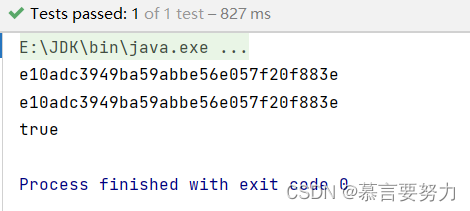

}最后在我们的控制台里面输出,并得到一下结果

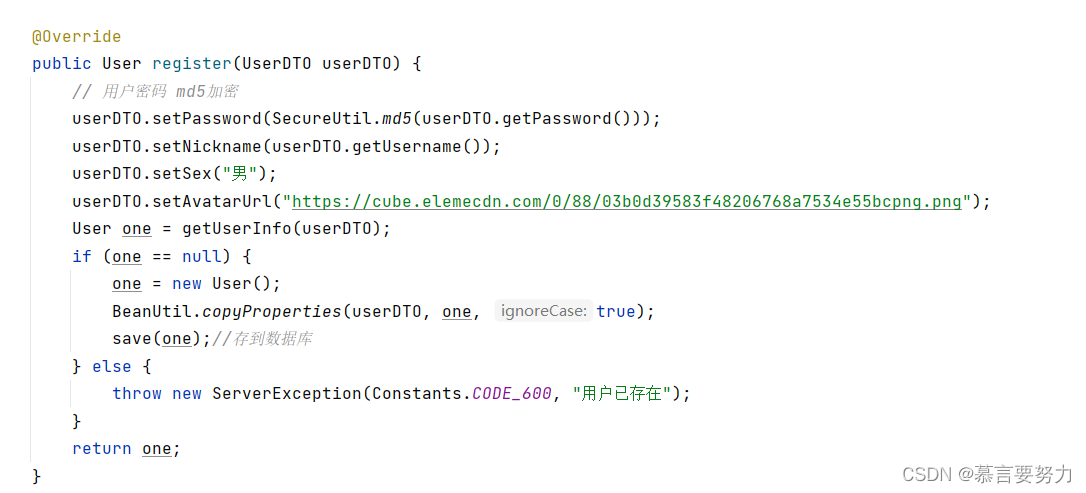

那我们如何使用到我们的数据库呢?按照思路,我们应该从用户的注册就开始进行对我们的密码进行加密处理,所以我们需要在我们的Service进行编码处理程序。

我们在控制层获取到我们用户的数据,把它当做一个包命名为UserDTO,单独封装起来,方便我们随时对我们的数据进行处理和查找。我们在UserDTO里面对密码进行加密之前要获取我们的数据,也就是我们的密码。

@Override

public User register(UserDTO userDTO) {

// 用户密码 md5加密

userDTO.setPassword(SecureUtil.md5(userDTO.getPassword()));

userDTO.setNickname(userDTO.getUsername());

userDTO.setSex("男");

userDTO.setAvatarUrl("https://cube.elemecdn.com/0/88/03b0d39583f48206768a7534e55bcpng.png");

User one = getUserInfo(userDTO);

if (one == null) {

one = new User();

BeanUtil.copyProperties(userDTO, one, true);

save(one);//存到数据库

} else {

throw new ServerException(Constants.CODE_600, "用户已存在");

}

return one;

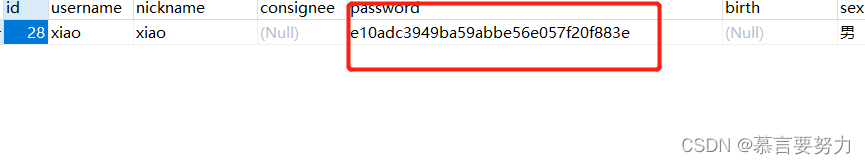

}在前端执行成功之后,我们数据库里面的数据就发生了变化

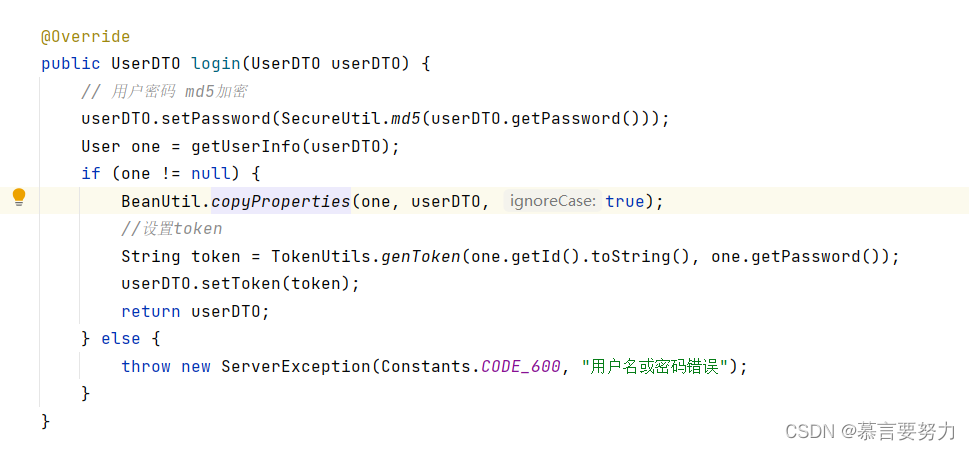

那我们在注册的时候进行了数据加密,那我们登录不解密就寄了,咋们就会登录不了,这不是乱写嘛,别急,马上进行解密实现登录操作。

没想到吧,是跟注册差不多的操作。那有人问你这里注释写的是MD5加密,你的解密去哪里了呢?这不是胡扯嘛!!!

其实我们的SecureUtil不仅可以进行加密,也可以进行解密,所以我们在登录的时候要获取我们的用户密码,就是直接进行解密操作,供我们的操作使用。所以说Hutool这个工具实在是真的强大,帮我们解决很多复杂的程序。

下面给大家分享一下AES

AES算法简介

AES算法全称Advanced Encryption Standard,又称Rijndael加密法,是美国联邦政府采用的一种区块加密标准。这个标准用来替代原先的DES,已经被多方分析且广为全世界所使用。经过五年的甄选流程,高级加密标准由美国国家标准与技术研究院 (NIST)于2001年11月26日发布于FIPS PUB 197,并在2002年5月26日成为有效的标准。2006年,高级加密标准已然成为对称密钥加密中最流行的算法之一。

AES支持三种长度的密钥:128位,192位,256位。

AES算法原理

1.密钥

密钥是AES算法实现加密和解密的根本。对称加密算法之所以对称,是因为这类算法对明文的加密和解密需要使用同一个密钥。

AES支持三种长度的密钥:128位,192位,256位

平时大家所说的AES128,AES192,AES256,实际上就是指的AES算法对不同长度密钥的使用。

2.填充

要想了解填充的概念,我们先要了解AES的分组加密特性。什么是分组加密呢?我们来看看下面这张图:AES算法在对明文加密的时候,并不是把整个明文一股脑加密成一整段密文,而是把明文拆分成一个个独立的明文块,每一个明文块长度128bit。

这些明文块经过AES加密器的复杂处理,生成一个个独立的密文块,这些密文块拼接在一起,就是最终的AES加密结果。

假如一段明文长度是192bit,如果按每128bit一个明文块来拆分的话,第二个明文块只有64bit,不足128bit。这时候怎么办呢?就需要对明文块进行填充(Padding)。

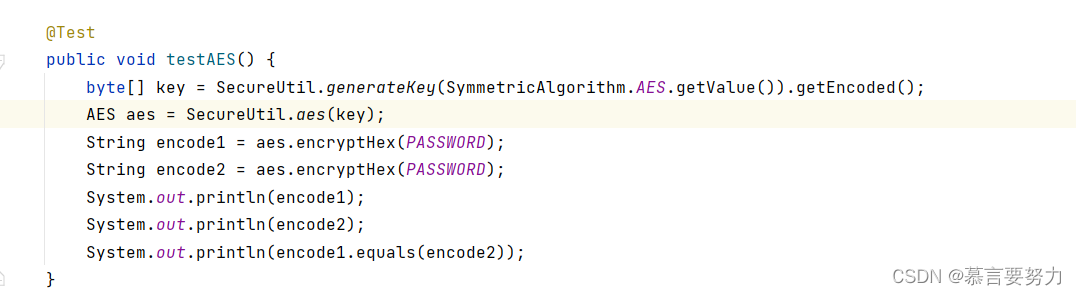

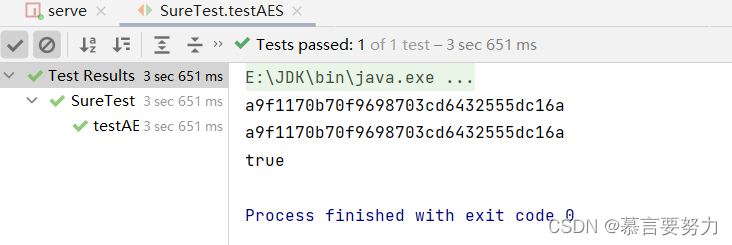

依然是我们的SecureUtil来进行加密解密处理

最后控制台输出结果为:

好了,以上就是我近期学习的结果,可以进行数据库数据加密解密。

⛵小结

以上就是对SpringBoot实现Md5对数据库数据加密简单的概述,后面会陆续更新其他的内容,请持续关注!!!

如果这篇文章有帮助到你,希望可以给作者点个赞?,创作不易,如果有对后端技术、前端领域感兴趣的,也欢迎关注 ,我将会给你带来巨大的收获与惊喜???